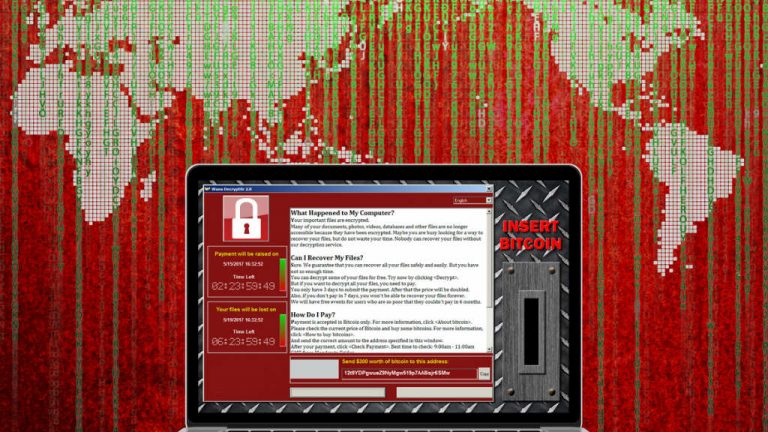

Hace unas cuantas semanas conocimos el nuevo ransomware Petya. Su finalidad, como ya lo sabemos, es secuestrar información por medio del cifrado para luego cobrar un rescate. Un gran número de empresas fueron víctimas, ya que de los 61 servicios de antivirus disponibles, solo cuatro pudieron detectarlo. Y al ser considerado más peligroso que WannaCry, es importante conocer cómo fue que se propagó por el mundo, demostrando una vez más que la seguridad absoluta no es algo posible en la red.

Propagar un ransomware puede ser una tarea sencilla. Simplemente hay que engañar a los usuarios para que ingresen a un link o descarguen un software. Por otro lado, en el caso de las empresas, la tarea es encontrar las vulnerabilidades en los sistemas para lograr el cometido. En el caso de Petya, el responsable de iniciar el ataque fue el grupo TeleBots, un equipo de atacantes cibernéticos que utiliza un conjunto de herramientas maliciosas para atacar objetivos de valor del sector financiero. Así lo informó Eset Latinoamérica a través de su blog informativo.

También te puede interesar: ¿Qué es el Ransomware de las Cosas y cómo nos afecta?

Su ingreso se dio por medio de los canales VPN, programas que permiten alterar la dirección IP del dispositivo desde el que se realiza el ataque. Una vez adentro, TeleBots explota las vulnerabilidades (exploits) para conseguir su objetivo: propagar y cifrar. Este ransomware es igual que un gusano, por lo que su propagación en la red fue rápida, ya que implementó diferentes técnicas para infectar los equipos conectados. Una vez llegó a los equipos, inició su proceso de cifrado para que los usuarios no pudieran acceder a la información.

¿Se propagó igual que WannaCry?

La vulnerabilidad por la que Petya y WannaCry ingresaron a los equipos se llama EternalBlue. Sin embargo, Petya fue más allá, ya que utilizó herramientas propias de Microsoft Windows conocidos como PsExec y WMIC (línea de comandos de administración instrumental de Windows). Estas herramientas son la fuente de administración de datos y de la funcionalidad de los equipos. Es decir, los atacantes tomaron estas herramientas propias de los sistemas atacados para generar el daño y cifrar la información.

Y su propagación a nivel mundial no requirió mayor esfuerzo. Con el uso de PsExec y WMIC, el ransomware se expandió por la red del equipo para contaminar a los demás equipos que estaban conectados. En el caso de América Latina, Petya llegó gracias a los dispositivos que estaban conectados con los de sus filiales en los países que sufrieron el ataque.

Cuando ya está infectado

Una vez instalado y ejecutado, este ransomware reinició los dispositivos en un periodo no mayor a 60 minutos. Durante ese tiempo verificó si existían carpetas o discos compartidos para seguir propagándose. En caso de haberlos encontrado, ejecutan la línea de comandos de administración para ejecutar el virus en el dispositivo remoto. Al reiniciarse la máquina, el trabajo de cifrado comenzó en cada uno de los archivos.

En este caso no agregaron la extensión de los archivos, ya que les permitió a los atacantes diferenciar los archivos cifrados y los que faltaban. Durante el proceso, el malware ocultó todo tipo de registro de acción. Además, ocultó sus acciones para evitar ser descubierto por cualquier tipo de sistema de protección.

En el caso de Colombia, varias empresas locales sintieron el coletazo del ataque en Ucrania y varias partes de Europa. Por eso es importante tener en cuenta las advertencias que hace la compañía de seguridad informática:

– Tener los sistemas operativos actualizados en la última versión.

– Contar con sistemas de seguridad como antivirus, firewalls, entre otros.

– Vigilar constantemente los puertos 135, 139, 445 y 1025-1035 TCP, los cuales utilizan el PsExec y WMIC.

– Configurar, segmentar y monitorear constantemente la red a la que están conectados los equipos.

– Hacer backup constante de la información más sensible y valiosa de los equipos.

– Cambiar constantemente las contraseñas de los equipos y guardarlas en un lugar seguro.

Imagen: iStock.

No hubo informes que clasificaron a Peyta como un Wiper y no como un rasonware?