10 apps de la Play Store de Google pueden acceder a las cuentas bancarias de las víctimas y controlan sus teléfonos móviles gracias a un peligroso malware.

Un malware diseñado para introducir otro tipo de código malicioso en el dispositivo de la víctima fue encontrado en 10 aplicaciones que están en Play Store de los teléfonos Google. Lo preocupante es que los cibercriminales eran capaces de controlar el dispositivo con TeamViewer como si el teléfono lo tuvieran en sus manos.

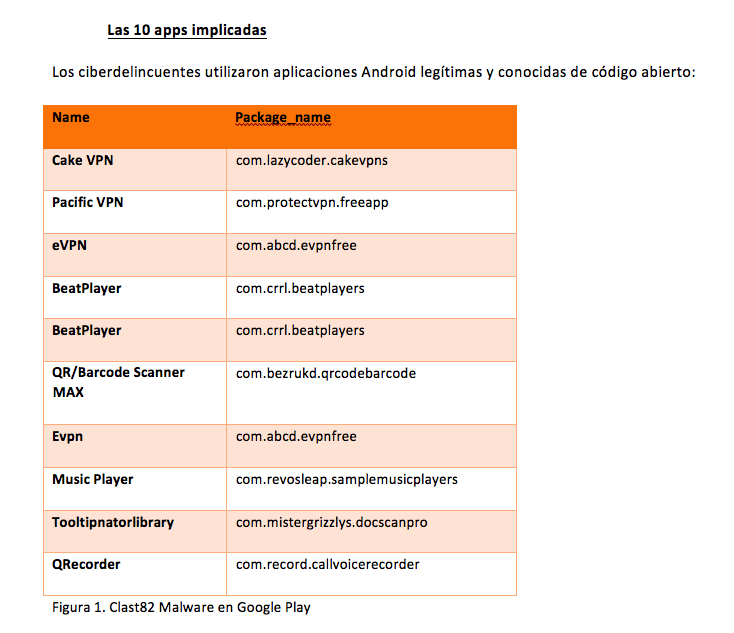

Check Point® Software Technologies Ltd., proveedor líder especializado en ciberseguridad a nivel mundial, encontró el malware a finales de febrero y le notificó a Google y hoy, 9 de marzo, ya no están disponible para descarga en la Play Store. Esto solo evita la descarga de las apps; sin embargo, las personas que ya las tienen en sus dispositivos deben eliminarlas manualmente. Esta es la lista de las aplicaciones:

También te puede interesar: Aplicación con malware infecta 10 millones de celulares.

Apodado “Clast82″por los investigadores, el dropper –un programa malicioso diseñado para introducir otro malware en el terminal de la víctima– ejecuta un código malicioso de segunda fase. Este proporciona al ciberdelincuente un acceso intrusivo a las cuentas bancarias de las víctimas eludiendo su factor de doble autenticación. También es usado para tener el control total de los móviles. “El ciberdelincuente que está detrás de Clast82 ha sido capaz de saltarse las protecciones de Google Play utilizando una metodología creativa. Con una simple manipulación de recursos de terceros fácilmente accesibles; por ejemplo, una cuenta de GitHub o una cuenta de FireBase. De este modo, aprovechó los recursos para eludir las protecciones de Google Play Store”, explicó Aviran Hazum, director de investigación de amenazas móviles en Check Point.

La empresa de seguridad recomienda instalar herramienta de protección en los dispositivos móviles y explica que: “La capacidad del dropper para pasar desapercibido demuestra la importancia de contar con una solución de seguridad móvil. No basta con escanear la aplicación durante el periodo de evaluación, ya que un ciberdelincuente puede, y lo hará, cambiar el comportamiento de la aplicación utilizando herramientas de terceros fácilmente disponibles”.

Imágenes: Checkpoint y Foto de Sora Shimazaki en Pexels.