Como dijo John Chambers, ex CEO de Cisco, “Hay dos tipos de empresas: las que han sido hackeadas y las que no saben que han sido hackeadas”. Esta afirmación nunca había sido tan fuerte en Colombia como el 12 de septiembre de 2023, cuando el país despertó al caos digital de un ciberataque sin precedentes que dejó fuera de línea a más de 70 servicios digitales del gobierno nacional y de varias entidades privadas. Lo que inicialmente parecía ser un inconveniente técnico, rápidamente se desveló como una operación cibernética sofisticada y devastadora, poniendo en evidencia la vulnerabilidad de nuestra infraestructura digital.

El inicio del caos

El lunes 12, los primeros informes comenzaron a surgir. Servicios gubernamentales esenciales desde el sistema de salud hasta la rama judicial experimentaron interrupciones. Las investigaciones iniciales apuntaban a un posible fallo técnico, pero pronto se hizo evidente que estábamos ante algo mucho más grave. El tema preocupante para diversas personas que trabajamos en ciberseguridad era la poca comunicación del incidente del proveedor IFX Networks, el cual publicó un comunicado que no daba muchas pistas. El gobierno actuó de forma correcta convocando las capacidades de ciberseguridad entre ellas el apoyo del Grupo de Respuestas a Emergencias Cibernéticas de Colombia (COLCERT) y del Equipo de respuesta a emergencias informáticas (CSIRT, por sus siglas en inglés) asociado a la Presidencia, como la creación de un PMU (Puesto de Mando Unificado), con distintos actores entre ellos MINTIC. El boletín número 2 de este PMU, empezó a mostrar varios temas complejos entre ellos que IFX tiene 46 contratos con entidades públicas.

La identificación del adversario

Tres días después, el 15 de septiembre, el COLCERT, y CSIRT Presidencia emitieron un comunicado oficial, denominado el contexto del incidente. El diagnóstico: un ransomware conocido como MarioLocker. Esta amenaza no era desconocida en el mundo de la ciberseguridad. Con más de 459 incidentes a nivel global. “El COLCERT, a través de su análisis de Cyber Threat Intelligence, identificó artefactos vinculados que indican posibles vulnerabilidades aprovechables por terceros. Estas vulnerabilidades pueden afectar dispositivos y activos relacionados con recursos en la nube, como señala Microsoft. La propagación de la amenaza puede impactar servicios vinculados a sistemas de información y herramientas de conexión remota en entornos virtualizados”, lee el reporte. Esto ya mostraba varios temas los ciberdelincuentes pudieron aprovechar las vulnerabilidades de entornos virtualizados, y la planeación del ciberataque de forma estratégica. Como la falta de estrategia de continuidad de las entidades públicas y privadas y del proveedor de servicios.

Las víctimas y el alcance global del ciberataque

A medida que avanzaban los días, se reveló que el ciberataque no solo afectó a Colombia. Entidades en Chile, Panamá, también fueron víctimas. Se estableció la afectación de diversas entidades públicas y privadas. Así mismo, portales como muchohacker, publicaron la lista de algunas entidades afectadas, las cuales sobrepasan las 400. En diversas entrevistas Mauricio Lizcano, el Ministro TIC de Colombia, comentó como varias entidades privadas y públicas han solicitado el apoyo al CSIRT. Saúl Kattan Cohen, consejero Presidencial para la Transformación Digital mostró la necesidad de la agencia de seguridad digital debido al alto impacto del ciberataque a todos los procesos de distintas entidades. Así mismo, algunos senadores como David Luna, han expresado la necesidad de que el gobierno mejore las capacidades de seguridad.El daño es incalculable por la falta de disponibilidad de la información. Esta viene a ser la mayor ‘cicatriz’ que deja la crisis de las últimas semanas. Todos estos datos vitales son algo que el gobierno tendrá que identificar, ya que muchas entidades no han podido acceder a la información por más de 8 días. Establecer el daño emergente y el lucro cesante se presenta como un desafío monumental, principalmente porque no contamos con un precedente de un ataque de esta magnitud y naturaleza.

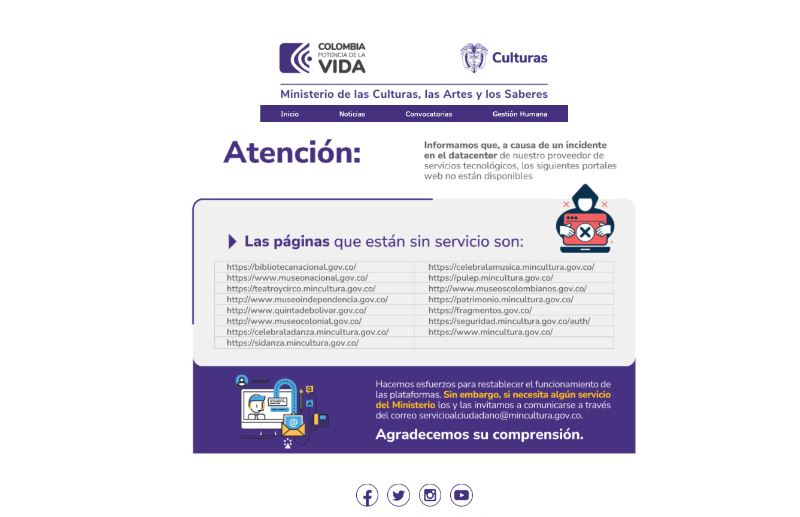

Algunas entidades como el Ministerio de Cultura hoy 22 de septiembre de 2023, siguen afectadas y no tienen sus servicios activos es el caso de la biblioteca nacional, museo nacional, quinta de Bolívar, museos colombianos, entre otras. La Rama Judicial también se vio afectada y se ha visto en la obligación de suspender términos en distintos procesos.

Algunas causas detrás del ataque

Varios factores contribuyeron a la magnitud de este ciberataque. En primer lugar, es bueno resaltar algo que no se ha mencionado y es que Colombia tiene hace años un modelo MSPI que incluye documentación, estándares y procedimientos, en temas de ciberseguridad. Así mismo en el modelo del MSPI, se puede encontrar hasta los formatos de reporte de incidentes. Decir que no se tiene procesos y documentos es falso. El modelo colombiano es bueno en documentación, el problema es que fallaron los controles en varios procesos. Algunas de las causas del ataque pueden verse reflejadas en temas como:

1- Falta de copias de seguridad y de estrategia de continuidad

Se tenía de forma literal los recursos en el mismo lugar. Esto hace que algunas entidades no tengan acceso a las copias de seguridad de forma sencilla. El incidente con IFX Networks reveló una vulnerabilidad crítica en la estrategia de resguardo de datos de muchas entidades: todos sus datos, incluidas las copias de seguridad, estaban almacenados en la misma nube. Esta concentración de información en un único punto de fallo subraya la importancia de diversificar las estrategias de almacenamiento y backup para garantizar la continuidad del negocio ante ataques. La ausencia de ejercicios de simulación se manifestó con fuerza: el ataque real se convirtió en el simulacro más crudo y revelador, evidenciando fallos en RPO (Punto de Recuperación Objetivo) y RTO (Tiempo de Recuperación Objetivo).

2- Priorización del precio sobre la seguridad

En algunos casos el marco de precios de Colombia Compra Eficiente se compró nubes a menor precio, pero no con mejor seguridad de la información. Vale la pena revisar el modelo en temas de ciberseguridad, en el catálogo que se tiene debe primar la seguridad más que el precio.

3 – Gestión de vulnerabilidades

Todo indica que los ciberdelincuentes explotaron una vulnerabilidad específica relacionada con la virtualización en la infraestructura de IFX Networks. Esta brecha, aparentemente no gestionada adecuadamente, permitió un acceso sin precedentes a los sistemas, dejando en evidencia una falta de estrategia proactiva en la gestión de vulnerabilidades. Cada vez los controles a los proveedores en la nube deben ser más estrictos y se debe demostrar de forma constante pruebas de ethical hacking, análisis de vulnerabilidades y controles en todos los entornos.

4 – La gestión de la comunicación

Durante el incidente, los procesos de comunicación de IFX Networks dejaron mucho que desear. A pesar de la magnitud del ataque y las implicaciones para numerosas entidades, la información proporcionada fue escasa y, en ocasiones, tardía. No fue sino hasta el 19 de septiembre cuando comenzaron a surgir comunicados más claros y detallados sobre la situación. La falta de transparencia y la intermitencia en la disponibilidad de su página web en los días previos solo intensificaron la incertidumbre y la preocupación entre las entidades afectadas y el público en general. Una comunicación oportuna y clara es esencial en momentos de crisis, y en este caso, se evidenció una notable deficiencia en ese aspecto. El 21 de septiembre de 2023, la empresa comunicó que ha logrado restablecer los servicios para el 90% de sus clientes, con la expectativa de una recuperación total de forma pronta.

5 – La evolución del Ransomware

El cual ha venido evolucionando a través de los años, hace que cada vez su anatomía sea más especializada, los ciberdelincuentes tienen la facilidad de aprovechar vulnerabilidades y cumplir sus objetivos. Según informes de empresas en ciberseguridad, como Sophos, los ataques de ransomware se están volviendo cada vez más especializados. De hecho, en el 76% de los casos, los ciberdelincuentes logran cifrar exitosamente los datos de sus víctimas, evidenciando una creciente sofisticación en sus métodos. En Cloud Seguro una empresa de seguridad informática en la investigación de distintos incidentes nos hemos dado cuenta de que el ciberdelincuente tiene todo el tiempo y paciencia para ejecutar los ataques y la planeación es detalle a detalle. Así mismo, existen ya técnicas como el “ransomware como servicio” (RaaS) es un modelo de negocio en el que los ciberdelincuentes ofrecen infraestructura de ransomware a otros criminales a cambio de una parte de los rescates obtenidos.

6 – La respuesta y las implicaciones a futuro

A pesar de que el proveedor ha anunciado la solución al reciente ciberataque, el panorama aún presenta incertidumbre. El Ministerio de Tecnologías de la Información y las Comunicaciones (MinTIC), ha expresado desde el 18 de septiembre en distintos medios de prensa su decisión de emprender acciones legales, lo que augura un periodo de análisis y posiblemente litigios. Paralelamente, las autoridades están incrementando la vigilancia en la dark web, buscando indicios de filtraciones que puedan estar vinculadas al incidente, pero esto apenas empieza. En ocasiones la información se filtra meses después y la paciencia de un ciberdelincuente es su mayor virtud. Se debe investigar con ciberinteligencia y OSINT. Esto es lo que viene en los próximos días para establecer si algún tipo de información pudo verse expuesta. Es bueno establecer si IFX realizó algún proceso de informática forense para establecer todo el contexto. Así mismo, no queda claro si la empresa tenía algún tipo de póliza de seguro o que está haciendo para el proceso de investigación. Solo IFX Networks y el grupo de crackers saben realmente la profundidad del acceso y qué información fue comprometida. El tiempo, sin duda, revelará la verdad.

Conclusiones

El reciente ciberataque ha evidenciado no solo las debilidades de nuestra infraestructura digital, sino también la urgente necesidad de adoptar una mentalidad centrada en la ciber resiliencia. A pesar de los avances de Colombia en documentación con el MSPI, herencia de gobiernos anteriores, aún enfrentamos retos significativos. Se ha discutido la posibilidad de una agencia de seguridad digital, pero es vital entender que esta agencia sería solo una herramienta entre muchas y no va a hacer que las cosas cambien dentro de un plazo mediano. Cada entidad del sector público y privado tiene su propia dinámica, con procesos de contratación, decisiones y gestión tecnológica únicos. Estas características, arraigadas en su cultura organizativa, influyen en su preparación y respuesta ante amenazas en ciberseguridad. Sin embargo, la situación actual nos ofrece una oportunidad: es el momento de adaptarnos, fortalecer nuestras defensas y, sobre todo, cultivar una cultura de seguridad más sólida y coherente con mayores controles técnicos y de continuidad de los servicios en la nube exige una revisión exhaustiva de los controles de seguridad que los proveedores implementan. No basta con confiar; es vital verificar y validar constantemente. Al final del día, existen dos tipos de empresas: las que han sido hackeadas y las que aún no lo saben.Pero a esta realidad, añadimos un tercer tipo: las hackeadas que demuestran capacidad y resiliencia en su respuesta. Imágenes: Foto de AltumCode en Unsplash