Twitter es uno de esos sitios en Internet donde uno se puede quedar mirando por horas la pantalla y navegando por diferentes contenidos. Es raro que un meme no se nos cruce mientras deslizamos nuestros dedos en la pantalla. Trend Micro, una empresa de ciberseguridad estadounidense, encontró que un meme que se ha hecho muy famosos en los últimos días es el control remoto de los cibercriminales para activar un virus en nuestros computadores. De acuerdo con el informe del sitio, la técnica de ocultar un malware en una imagen no es nueva. Se le llama esteganografía y es popular porque evade muchos de los filtros de los programas de seguridad de los usuarios. Lo nuevo es descubrir que se está usando en memes que se comparten y se vuelven virales a través de redes sociales.

Además, no es necesario descargar la imagen; el Malware recibe comandos con solo reconocerla en la pantalla.

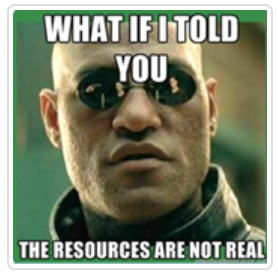

Trend Micro asegura que los memes fueron enviados originalmente desde una cuenta de Twitter que existía desde el 2017 y que fue eliminada. Las dos imágenes usadas por la cuenta son de Morfeo, el personaje de ‘Matrix’, pero con diferente texto.

La cuenta fue borrada el 13 de diciembre de 2018.

¿Cómo funciona el virus?

Hay que aclarar que para que el meme pueda darle órdenes al computador, el malware ya debe estar instalado. De este modo, las imágenes tienen comandos ocultos para dar las órdenes al sistema y así robar información de los usuarios.

Una vez el malware está en el computador, este escanea constantemente Twitter en busca de nuevos comandos para ejecutar, los cuales vienen escondidos en imágenes y otros memes. Entre las órdenes que puede dar se encuentran tomar pantallazos cierta cantidad de tiempo y envía las imágenes a un servidor sin que el usuario se dé cuenta, asegura el portal Forbes.

Estos son trucos que usan los cibercriminales para robar usuarios, contraseñas y datos bancarios. Además, el virus que identificó Trend Micro también puede recolectar archivos del computador, ver qué programas se están usando, ver quiénes y qué cuentas ingresan en la máquina y duplicar cualquier información que se copia y pega.

Imagen: Trend Micro