Hoy en día es muy común tener cuentas personales y corporativas en un mismo equipo, debido a prácticas corporativas como el BYOD –traiga su propio equipo, por sus siglas en inglés–. Esto es beneficioso para las empresas en la medida que reduce costos económicos de mantener dispositivos para sus empleados y además, gracias a las posibilidades que dan los smartphones, sus usuarios pueden permanecer conectados y pueden desarrollar muchas tareas de productividad en ellos. Debido al tipo de información que se puede manejar a través de estos dispositivos, los usuarios deben proteger los smartphones, no solamente los equipos físicos, sino la información que estos contiene, aún más si esta es profesional.

Las diferentes compañías han implementado sistemas para hacer más seguros los terminales y su software. Así, en cuanto a las aplicaciones de productividad, vemos ejemplos como Samsung Knox, la herramienta de la marca surcoreana que fue implementada por Google, con su proyecto de Android for Work que llegará con Android L. Adicionalmente, otras empresas como SGP Technologies desarrollaron el Blackphone, un equipo que trae un sistema operativo basado en Android, llamado PrivatOS, que cifra las llamadas y los mensajes, entre otras cosas. Otros ejemplos como los planes de HP para ofrecer servicios para empresas a través de versiones de Google Now hechas a la medida, son medidores de la importancia de los equipos móviles y el desarrollo de los negocios.

Por otro lado, los diferentes fabricantes están creando acuerdos para reducir los robos de dispositivos, que consisten en dotar al usuario de herramientas para recuperar su equipo, o en caso de que no se pueda, destruir la información. A continuación, presentamos algunas opciones que tienen los usuarios –y las empresas– para proteger sus dispositivos móviles y la información contenida en ellos.

Para proteger la información en su dispositivo móvil

– Establecer una contraseña o PIN de desbloqueo: Para algunas personas puede sonar un poco obvio, pero no todo el mundo tiene una contraseña para acceder a su smartphone. El primer paso para evitar que sus datos lleguen a manos no deseadas es proteger su equipo con un PIN –código numérico de cuatro dígitos–, una contraseña –código alfanumérico–, patrón de desbloqueo u otras opciones que ofrecen muchos equipos actualmente como el sistema Knock Code de LG o lectores de huellas digitales presentes en equipos como Samsung, Huawei, Apple, HTC, entre otros.

– Proteger su equipo ante virus y malware: La mejor opción para proteger su equipo de software no deseado es el sentido común. En Android, por ejemplo, lo más recomendable es no instalar aplicaciones desde fuentes desconocidas. Las aplicaciones presentes en la tienda oficial tienen una garantía –la cual no es infalible– de que no dañarán su equipo. Aunque en otros sistemas operativos como Windows Phone y iOS es más difícil instalar aplicaciones desde otras fuentes diferentes a la tienda de aplicaciones oficial, es fácil caer en otros errores como entregar datos sensibles, sin quererlo, al responder a requerimientos de phishing, donde un ladrón se hace pasar por una entidad de confianza para que el usuario entregue su nombre de usuario y contraseña, o peor aún, datos de su tarjeta de crédito o cuenta bancaria. Conocidas empresas de antivirus como McAfee o Kaspersky ofrecen aplicaciones para móviles, que protegen los equipos frente a varias amenazas, pero ocupan espacio en el equipo.

– Hacer una copia de respaldo de los datos de su equipo: Los diferentes sistemas operativos ofrecen la opción de crear una copia de respaldo de cierta información en el equipo cada cierto tiempo. Esto se puede hacer a través de la nube o mediante un software en el computador que permite hacer una copia localmente. Esto sirve en caso de fallos en el dispositivo o robos, puesto que al comprar otro equipo, el usuario podrá recuperar sus datos, documentos, imágenes, entre otros.

Para no perder toda la inversión hecha en un equipo

– Asegurar el celular:

Algunos dispositivos son resistentes a caídas, o a elementos como agua y polvo, que normalmente pueden dañar un equipo. Smartphones como el Sony Xperia Z3 tiene certificación IP68, lo que permite que el equipo pueda ser sumergido hasta dos metros en agua dulce sin que le suceda nada. Smartphones como el Samsung Galaxy S5 también traen certificación IP57 que también le permite ser sumergido. Sin embargo, otros equipos no traen este tipo de protección y podrían sufrir daños irreparables en caso de caer accidentalmente al agua. Aunque el usuario haya hecho una copia de respaldo para no perder información, siempre existirá una pérdida económica por un dispositivo dañado o robado, por lo que es una buena idea asegurar su equipo por medio de una cuota mensual fija, que ayudará a que el golpe financiero no sea tan grande en caso de pérdida por daño o robo. En nuestra nota de cómo asegurar su móvil en Colombia explicamos las diferentes opciones de seguros para celular disponibles en nuestro país.

– Proteger su smartphone con una funda: Las fundas protectoras para celulares son de diversos tipos, y tienen diferentes objetivos. Existen algunas que proporcionan, además de un pequeño grado de protección, batería y almacenamiento extra al dispositivo. Otras fundas permiten acoplar el smartphone al automóvil o bicicleta para usarlo como GPS y otras carcasas rígidas ofrecen protección para sumergir cualquier equipo o protección anticaídas. Estas fundas son fabricadas por compañías como Mophie u Otterbox, aunque en el mercado existen muchas otras alternativas.

¿Qué hacer en caso de que su celular sea robado?

– Tener a la mano el número de serie y el IMEI: Lo primero que debe hacer cuando compra un equipo es tener a la mano datos como el número de serie y el IMEI. Ambos datos pueden ser útiles a la hora de reportar un equipo como robado ante el operador de telefonía móvil. Esto, aunque no es garantía de recuperar un celular robado, ayudará a las autoridades a tener un control y reportarlo ante otros países con los que Colombia tiene acuerdo para compartir las bases de datos de estos equipos robados. Estos dos datos usualmente están en la caja del dispositivo, detrás o cerca de la batería –para los equipos con cubierta removible–, o en la información del sistema en el menú de ajustes del smartphone.

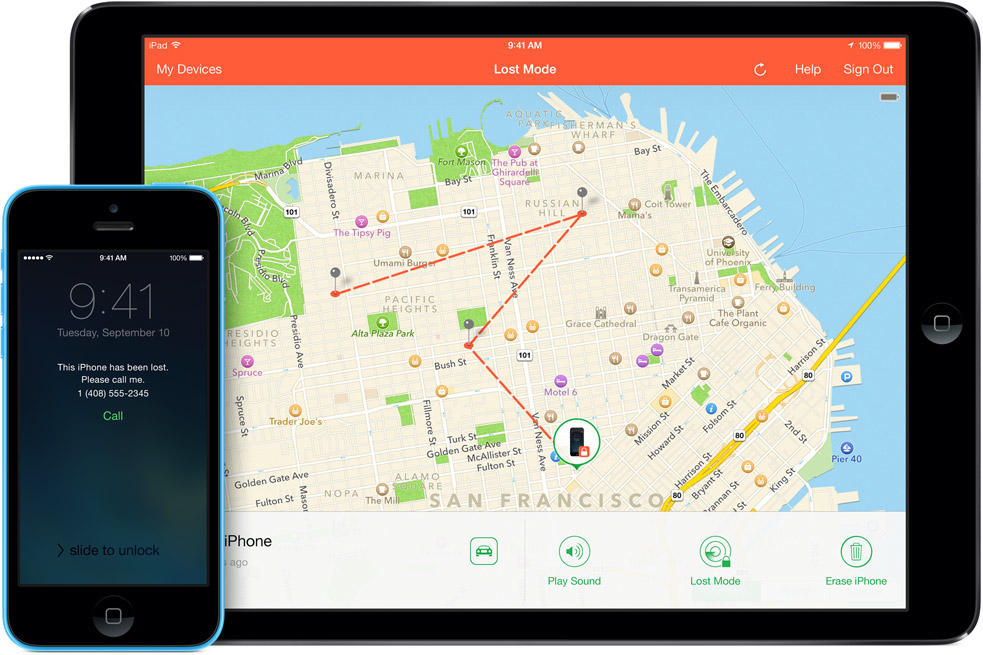

– Intentar recuperarlo: Actualmente los sistemas operativos ofrecen diferentes opciones nativas para ubicar un celular robado o perdido. Estos servicio son gratuitos y debe ser configurado previamente a través de la cuenta de Google, para el caso de Android, iCloud para el caso de iOS, Outlook para el caso de Windows Phone y BlackBerry ID para los dispositivos con BlackBerry OS. Estas plataformas ofrecen conocer la ubicación del dispositivo, reproducir un sonido, mostrar un mensaje, bloquear el dispositivo y en algunos casos establecer una nueva contraseña y borrar la información en el equipo. Estos servicios están limitados a la conexión del smartphone a redes móviles o Wi-Fi. Adicional a las opciones nativas, existen aplicaciones que hacen la misma labor e incluso se mantienen en el dispositivo aún cuando los datos el equipo hayan sido borrados. Los usuarios de las plataformas Android y iOS son los que más alternativas tienen en su tienda de aplicaciones correspondiente y ejemplos como Cerberus y Prey son unos de los más utilizados.

Imágenes: capturas de pantalla, Apple y dolphfyn (vía Shutterstock).

tanta pendejada que hay que ponerle a iOS y a Android, para saber que uno va y compra un Blackberry Passport y se tiene que olvidar de ésto.

tanta pendejada que hay que ponerle a iOS y a Android, para saber que uno va y compra un Blackberry Passport y se tiene que olvidar de ésto.

Lo más importante es no comer cuento, y hacerse a un teléfono móvil con un sistema operativo menos vulnerable (es decir, evitar iOS, que es un sistema más vulnerable que Android y WP).

http: //www. zdnet. com /iphones-most-vulnerable-among-smartphones-7000013129/

Lo otro es tener cuidado con las aplicaciones que se instalan, algunas no encriptan la información y “comparten” más de lo debido. De nuevo, iOS es el sistema operativo con más aplicaciones gratuitas con esos comportamientos indebidos (ojo a la fuente, appleinsider).

http: //appleinsider. com/articles/13/03/05/ios-apps-leak-more-personal-data-than-do-android-apps—report

Lo más importante es no comer cuento, y hacerse a un teléfono móvil con un sistema operativo menos vulnerable (es decir, evitar iOS, que es un sistema más vulnerable que Android y WP).

http: //www. zdnet. com /iphones-most-vulnerable-among-smartphones-7000013129/

Lo otro es tener cuidado con las aplicaciones que se instalan, algunas no encriptan la información y “comparten” más de lo debido. De nuevo, iOS es el sistema operativo con más aplicaciones gratuitas con esos comportamientos indebidos (ojo a la fuente, appleinsider).

http: //appleinsider. com/articles/13/03/05/ios-apps-leak-more-personal-data-than-do-android-apps—report

Lo más importante es no comer cuento, y hacerse a un teléfono móvil con un sistema operativo menos vulnerable (es decir, evitar iOS, que es un sistema más vulnerable que Android y WP).

http: //www. zdnet. com /iphones-most-vulnerable-among-smartphones-7000013129/

Lo otro es tener cuidado con las aplicaciones que se instalan, algunas no encriptan la información y “comparten” más de lo debido. De nuevo, iOS es el sistema operativo con más aplicaciones gratuitas con esos comportamientos indebidos (ojo a la fuente, appleinsider).

http: //appleinsider. com/articles/13/03/05/ios-apps-leak-more-personal-data-than-do-android-apps—report

Lo más importante es no comer cuento, y hacerse a un teléfono móvil con un sistema operativo menos vulnerable (es decir, evitar iOS, que es un sistema más vulnerable que Android y WP).

http: //www. zdnet. com /iphones-most-vulnerable-among-smartphones-7000013129/

Lo otro es tener cuidado con las aplicaciones que se instalan, algunas no encriptan la información y “comparten” más de lo debido. De nuevo, iOS es el sistema operativo con más aplicaciones gratuitas con esos comportamientos indebidos (ojo a la fuente, appleinsider).

http: //appleinsider. com/articles/13/03/05/ios-apps-leak-more-personal-data-than-do-android-apps—report

Lo del IMEI no es que funcione mucho, hace tiempo que se pueden desbloquear los teléfonos que son reportados por ese medio, una lástima.

Ojalá la gente no incentivara ese negocio comprando piezas y/o equipos robados.

Saludos Sergy. Yo también creo que ese es el principal problema, que existe el negocio de equipos robados y es incentivado por las personas que los adquieren. Gracias por comentar.

Lo del IMEI no es que funcione mucho, hace tiempo que se pueden desbloquear los teléfonos que son reportados por ese medio, una lástima.

Ojalá la gente no incentivara ese negocio comprando piezas y/o equipos robados.

Saludos Sergy. Yo también creo que ese es el principal problema, que existe el negocio de equipos robados y es incentivado por las personas que los adquieren. Gracias por comentar.

en caso de que se encuentren un celular android, ios o w8 y este tenga contraseña de bloqueo, es muy difícil acceder a la información de estos, la única forma es flasheandolos o restaurando su sistema, con lo que se pierda la información que contenía, pero la información que esta en la micro SD en el caso de los celulares que tienen esta opción, si es muy fácil de acceder, incluso recuperar lo que ha sido eliminado, seria bueno que en Enter se diera algún tipo de consejo para reforzar la seguridad de la micro SD o si alguien sabe de alguna forma, le recomiendo comparta la información

Hola ¿qué tal? Gracias por comentar. Muy buen apunte y me queda (y nos queda, junto con los demás lectores) el tema de la microSD. Un saludo

en caso de que se encuentren un celular android, ios o w8 y este tenga contraseña de bloqueo, es muy difícil acceder a la información de estos, la única forma es flasheandolos o restaurando su sistema, con lo que se pierda la información que contenía, pero la información que esta en la micro SD en el caso de los celulares que tienen esta opción, si es muy fácil de acceder, incluso recuperar lo que ha sido eliminado, seria bueno que en Enter se diera algún tipo de consejo para reforzar la seguridad de la micro SD o si alguien sabe de alguna forma, le recomiendo comparta la información

Hola ¿qué tal? Gracias por comentar. Muy buen apunte y me queda (y nos queda, junto con los demás lectores) el tema de la microSD. Un saludo

Para Windows Phone no es necesario que el equipo tenga conexión de datos o wifi, ya que lo lozaliza el GPS de Nokia Here Maps sin estar conectado. Sólo necesita que esté encendido el equipo, no más.

Para Windows Phone no es necesario que el equipo tenga conexión de datos o wifi, ya que lo lozaliza el GPS de Nokia Here Maps sin estar conectado. Sólo necesita que esté encendido el equipo, no más.