A pocos días de que termine 2010 se comienzan a hacer los balances en diferentes frentes. En materia informática, esta vez les tocó el turno a las amenazas que, por su alto grado de ataque, clasificaron en el ranking de las 10 más importantes del año.

El malware (software diseñado para hacer algún tipo de daño en los sistemas o la información de los usuarios) aumenta día tras día. Según la firma de seguridad informática ESET, el crecimiento es cada vez mayor si se tiene en cuenta que por minuto, se están desarrollando 70 nuevas variantes (versiones) de malware. En América Latina, por ejemplo, los países con mayores tasas de aumento de software malicioso son Brasil, Argentina, México, Argentina Perú y Colombia, en gran medida porque son los que cuentan con un mayor número de usuarios en Internet.

En lo que tiene que ver con el malware, durante el año se podrían considerar diversos hechos agrupados en 3 categorías: ataques dirigidos, redes botnet y ataques regionales en Latinoamérica. Los criterios de selección de los 10 tienen que ver con la magnitud, innovación o el impacto causado en usuarios y organizaciones en todo el mundo durante los 11 primeros meses del año, por lo que este ranking difiere del listado de 10 tipos de amenazas informáticas comunes.

ESET hizo el ranking con base en la información provista por su sistema de alerta temprana ThreatSense.Net, el sistema de alerta temprana que le permite llevar una estadística de todos los usuarios que utilizan antivirus en el mundo. El top 10 de amenazas de 2010 es el siguiente:

Ataques dirigidos.

1. Operación Aurora.

El ataque masivo contra varias corporaciones entre las que se encuentran Google, Adobe, Juniper, RackSpace utilizó un exploit diseñado para la versión 6 de Internet Explorer. Sin embargo, las versiones 7 y 8 también son vulnerables y actualmente están siendo aprovechadas por delincuentes informáticos para propagar gran cantidad de malware.

El ataque se dio a comienzos del año y consistió en el envío de correos electrónicos maliciosos dirigidos a personas con altos cargos dentro de las compañías afectadas. Durante el proceso de infección se intentaba explotar en el sistema de la víctima una vulnerabilidad del tipo 0-day en Internet Explorer, a través de técnicas de Drive-by-Download.

2. Stuxnet.

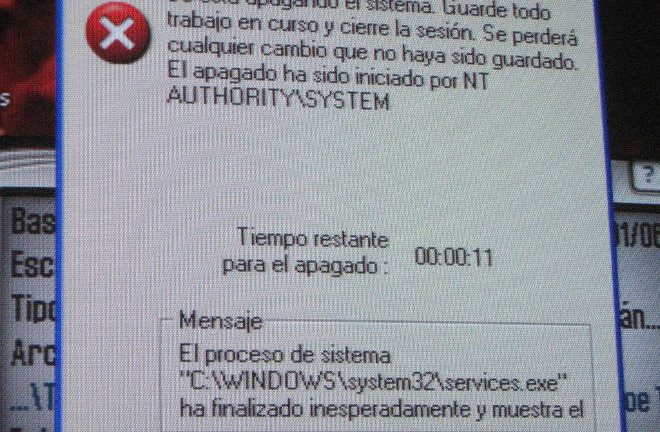

Es un gusano informático que afecta a los equipos con Windows. Este código malicioso, diseñado para afectar los sistemas SCADA (software diseñado para equipos en el control de producción), en especial los de la empresa Siemens, utilizaba diversas vulnerabilidades 0-day en Windows para propagarse por todo el mundo. Según el informe, “esta amenaza logró infectar 45.000 sistemas de control industrial”.

Botnet.

Se trata de una red de equipos infectados por códigos maliciosos, que son controlados por un atacante, disponiendo de sus recursos para que trabajen de forma conjunta y distribuida.

Los computadores infectados se integran a una red de computadores zombis que son controlados remotamente por un atacante que comienza a utilizarlos para llevar a cabo delitos informáticos. El código malicioso se puede transmitir a través de gusanos o por troyanos. En esta categoría se destacaron las siguientes amenazas:

3. Zeus.

Es la botnet más utilizada en todo el mundo. Ha tenido apariciones a lo largo del año vinculadas al robo de información de credenciales bancarias. Además, ha estado asociada a muchos de los códigos maliciosos más populares del año, por ejemplo, Koobface. Zeus protagonizó la última parte del año por cuenta de que su autor anunció el fin del desarrollo del mismo y su fusión con SpyEye, otro malware similar también especializado en el robo de información bancaria.

4. Mariposa y Waledac.

Al inicio del 2010 se realizó el desmantelamiento o proceso para dar de baja las redes, conocido en inglés como ‘takedown’. En este caso fueron dos de las más importantes Mariposa y Waledac, las cuales estuvieron asociadas al negocio delictivo.

5. Bredolab.

Durante el segundo semestre informaron en Holanda acerca del desmantelamiento de esta red que infectó más de 30 millones de sistemas, a pesar de que hay indicios de que aún permite identificar actividad de nuevas variantes del troyano. Aunque no está demostrado el desmantelamiento con total certeza, sí fueron dados de baja algunos centros de comando.

6. Botnet desde Twitter.

Este tipo de red también se destacó este año por el uso de tecnologías para administrar las tecnologías desde esta red social. En dos oportunidades, ESET alertó sobre la existencia de aplicaciones maliciosas que posibilitan la generación de malware para la creación de zombis (computadores afectados por malware) administradas a través de Twitter.

Ataques regionales.

7. Mariachi Botnet.

En América Latina, al igual que en el resto del mundo, las redes de computadores zombis tuvieron uno de sus años de crecimiento. Además, hubo botnets enfocadas específicamente en la región, como Mariachi, que fue detectada en México y Argentina.

8. Técnicas de Ingeniería Social.

Hechos trágicos o noticias de alto interés ocurridas en América Latina han sido utilizados como técnica de Ingeniería Social para propagar malware. Por ejemplo, el terremoto en Chile o el caso de los mineros atrapados en ese país, la situación política en Venezuela o las falsas alertas de terremotos en Ecuador, sirvieron de gancho para propagar el software.

También se ha detectado un alto índice de troyanos bancarios en Brasil. Este país y Argentina se ubican entre los diez 10 países con mayor emisión de spam en el mundo.

Otras amenazas destacadas.

9. Conficker.

Uno de los hechos más llamativos del año fue la continuidad del gusano Conficker, el cual ha infectado a cientos de organizaciones en todo el mundo. El gusano, que surgió en el 2008, aún sigue funcionando con tasas muy altas de infección. Por otra parte, se han detectado amenazas para Mac OS X, plataforma que ha sufrido algunos incidentes asociados a troyanos, al igual que algunas distribuciones de GNU/Linux.

10. Dispositivos móviles.

Durante 2010 también se identificaron nuevas variantes de malware para dispositivos móviles, en especial para sistemas operativos en crecimiento, como Android, que este año tuvo su primer troyano SMS, y consistió en que los usuarios infectados enviaban mensajes de texto a números pagos, generando así una pérdida económica para las víctimas.

Las 10 amenazas más importantes de 2010.

http://www.enter.co/otros/eset-anuncia-las-10-amenazas-mas-importantes-de-2010/

Cortesía ENTER.CO

Interesante post. Nosotros también hemos escrito sobre esto en nuestro blog.

Te paso el link, no sólo de un post donde afirman que se han duplicado las webs maliciosas en un año, si no también uno sobre la resistencia que tendría España frente a un ciberataque, en relación al gusano Stuxnet.

http://www.nortonfanclub.com/?p=121

http://www.nortonfanclub.com/?p=149